Linux Overview

Linux היא חלופה למערכת הפעלה שולחנית בקוד פתוח, ממוקדת פרטיות. In the face of pervasive telemetry and other privacy-encroaching technologies in mainstream operating systems, desktop Linux has remained the clear choice for people looking for total control over their computers from the ground up.

האתר שלנו משתמש בדרך כלל במונח "Linux" כדי לתאר הפצות לינוקס של שולחן העבודה. מערכות הפעלה אחרות המשתמשות גם בליבת לינוקס כגון ChromeOS, Android ו-Qubes OS אינן נדונות בדף זה.

הערות פרטיות

יש כמה חששות בולטים של פרטיות עם לינוקס שכדאי להיות מודעים אליהם. למרות החסרונות הללו, הפצות לינוקס לשולחן העבודה עדיין נהדרות עבור רוב האנשים שרוצים:

- הימנע מטלמטריה שמגיעה לרוב עם מערכות הפעלה קנייניות

- Maintain software freedom

- Use privacy-focused systems such as Whonix or Tails

Open-Source Security

It is a common misconception that Linux and other open-source software are inherently secure simply because the source code is available. There is an expectation that community verification occurs regularly, but this isn’t always the case.

במציאות, אבטחת הפצה תלויה במספר גורמים, כגון פעילות הפרויקט, חווית מפתח, רמת הקפדנות המופעלת על ביקורות קוד, וכמה פעמים ניתנת תשומת לב לחלקים ספציפיים של בסיס הקוד שעלולים להישאר ללא נגיעה במשך שנים.

תכונות אבטחה חסרות

כרגע, Linux נופל מאחורי חלופות כמו macOS או Android כשמדובר בתכונות אבטחה מסוימות. אנו מקווים לראות שיפורים בתחומים אלו בעתיד.

-

אתחול מאומת בלינוקס אינו חזק כמו חלופות כגון אתחול מאובטח של אפל או אתחול מאומת של אנדרואיד. אתחול מאומת מונע התעסקות מתמשכת על ידי תוכנות זדוניות והתקפות עוזרות מרושעות, אך הוא עדיין ברובו לא זמין אפילו בהפצות המתקדמות ביותר.

-

ארגז חול חזק עבור אפליקציות בלינוקס חסר מאוד, אפילו עם אפליקציות מכולות כמו Flatpaks או פתרונות ארגז חול כמו Firejail. Flatpak is the most promising sandboxing utility for Linux thus far, but is still deficient in many areas and allows for unsafe defaults which permit most apps to trivially bypass their sandbox.

בנוסף, לינוקס מפגרת בהטמעת הפחתות ניצול אשר כעת סטנדרטיות במערכות הפעלה אחרות, כגון Code Guard שרירותי ב-Windows או Hardened Runtime ב-macOS. כמו כן, רוב תוכניות הלינוקס ולינוקס עצמה מקודדות בשפות שאינן בטוחות בזיכרון. Memory corruption bugs are responsible for the majority of vulnerabilities fixed and assigned a CVE. למרות שזה נכון גם עבור Windows ו-macOS, הם מתקדמים במהירות באימוץ שפות בטוחות לזיכרון - כמו Rust ו- Swift, בהתאמה - בעוד שאין מאמץ דומה לשכתב את לינוקס בשפה בטוחה לזיכרון כמו Rust.

בחירת ההפצה שלך

לא כל ההפצות של לינוקס נוצרו שוות. דף ההמלצות שלנו ללינוקס לא נועד להיות מקור סמכותי באיזו הפצה כדאי להשתמש, אבל ההמלצות שלנו *הן * בהתאם להנחיות הבאות. אלה כמה דברים שכדאי לזכור בעת בחירת הפצה:

מחזור שחרור

אנו ממליצים בחום לבחור בהפצות שנשארות קרובות למהדורות התוכנה היציבות במעלה הזרם, המכונה לעתים קרובות הפצות מהדורות מתגלגלות. הסיבה לכך היא שהפצות מחזור שחרור קפוא לרוב אינן מעדכנות גרסאות חבילה ונגררות לפי עדכוני אבטחה.

For frozen distributions such as Debian, package maintainers are expected to backport patches to fix vulnerabilities rather than bump the software to the “next version” released by the upstream developer. Some security fixes (particularly for less popular software) do not receive a CVE ID at all and therefore do not make it into the distribution with this patching model. As a result, minor security fixes are sometimes held back until the next major release.

אנחנו לא מאמינים שהחזקת חבילות והחלת תיקוני ביניים הם רעיון טוב, מכיוון שהוא שונה מהדרך שבה המפתח התכוון שהתוכנה תעבוד. Richard Brown has a presentation about this:

Traditional vs Atomic Updates

באופן מסורתי, הפצות לינוקס מתעדכנות על ידי עדכון רציף של החבילות הרצויות. Traditional updates such as those used in Fedora, Arch Linux, and Debian-based distributions can be less reliable if an error occurs while updating.

Atomic updating distributions, on the other hand, apply updates in full or not at all. On an atomic distribution, if an error occurs while updating (perhaps due to a power failure), nothing is changed on the system.

The atomic update method can achieve reliability with this model and is used for distributions like Silverblue and NixOS. Adam Šamalík provides a presentation on how rpm-ostree works with Silverblue:

הפצות "ממוקדות אבטחה"

לעתים קרובות קיים בלבול מסוים בין הפצות "ממוקדות אבטחה" והפצות "לבדיקת חדירות". חיפוש מהיר של "הפצת לינוקס המאובטחת ביותר" ייתן לרוב תוצאות כמו Kali Linux, Black Arch או Parrot OS. הפצות אלו הן הפצות בדיקות חדירה פוגעניות המאגדות כלים לבדיקת מערכות אחרות. הם אינם כוללים "אבטחה נוספת" או הקלות הגנתיות המיועדות לשימוש קבוע.

הפצות מבוססות Arch

הפצות מבוססות Arch ו-Arch אינן מומלצות למשתמשים חדשים ב-Linux (ללא קשר להפצה) מכיוון שהן דורשות תחזוקת מערכת רגילה. ל- Arch אין מנגנון עדכון הפצה עבור אפשרויות התוכנה הבסיסיות. As a result you have to stay aware with current trends and adopt technologies on your own as they supersede older practices.

For a secure system, you are also expected to have sufficient Linux knowledge to properly set up security for their system such as adopting a mandatory access control system, setting up kernel module blacklists, hardening boot parameters, manipulating sysctl parameters, and knowing what components they need such as Polkit.

כל מי שמשתמש בArch User Repository (AUR) חייב להרגיש בנוח ביקורת PKGBUILD שהם מורידים מהשירות הזה. AUR packages are community-produced content and are not vetted in any way, and therefore are vulnerable to software Supply Chain Attacks, which has in fact happened in the past.

תמיד יש להשתמש ב-AUR במשורה, ולעתים קרובות יש הרבה עצות רעות בדפים שונים שמפנים אנשים להשתמש באופן עיוור בעוזרים של AUR ללא אזהרה מספקת. Similar warnings apply to the use of third-party Personal Package Archives (PPAs) on Debian-based distributions or Community Projects (COPR) on Fedora.

אם אתה מנוסה עם לינוקס וברצונך להשתמש בהפצה מבוססת Arch, אנו ממליצים בדרך כלל על Arch Linux על פני כל אחת מהנגזרות שלו.

בנוסף, אנו ממליצים על נגד שתי נגזרות Arch אלו במיוחד:

- Manjaro: הפצה זו מעכבת חבילות למשך שבועיים כדי לוודא שהשינויים שלהן לא יישברו, לא כדי לוודא שהמעלה הזרם יציב. כאשר נעשה שימוש בחבילות AUR, הן בנויות לרוב על פי ספריות העדכניות ביותר מהמאגרים של Arch.

- Garuda: They use Chaotic-AUR which automatically and blindly compiles packages from the AUR. אין תהליך אימות כדי לוודא שחבילות AUR אינן סובלות מהתקפות שרשרת האספקה.

הפצות ליבה של לינוקס ו-"Libre"

We recommend against using the Linux-libre kernel, since it removes security mitigations and suppresses kernel warnings about vulnerable microcode.

Mandatory access control

Mandatory access control is a set of additional security controls which help to confine parts of the system such as apps and system services. The two common forms of mandatory access control found in Linux distributions are SELinux and AppArmor. While Fedora uses SELinux by default, Tumbleweed defaults to AppArmor in the installer, with an option to choose SELinux instead.

SELinux on Fedora confines Linux containers, virtual machines, and service daemons by default. AppArmor is used by the snap daemon for sandboxing snaps which have strict confinement such as Firefox. There is a community effort to confine more parts of the system in Fedora with the ConfinedUsers special interest group.

המלצות כלליות

הצפנת כונן

לרוב ההפצות של לינוקס יש אפשרות בתוך תוכנית ההתקנה שלה להפעלת LUKS FDE. אם אפשרות זו לא מוגדרת בזמן ההתקנה, תצטרך לגבות את הנתונים שלך ולהתקין מחדש, מכיוון שההצפנה מוחלת לאחר חלוקת דיסקים , אבל לפני שמערכות הקבצים מתעצבות. אנו מציעים גם למחוק בצורה מאובטחת את מכשיר האחסון שלך:

החלף

שקול להשתמש ב-ZRAM במקום קובץ החלפה או מחיצה מסורתיים כדי להימנע מכתיבת נתוני זיכרון שעלולים להיות רגישים לאחסון מתמשך ( ולשפר ביצועים). הפצות מבוססות פדורה משתמשות ב-ZRAM כברירת מחדל.

אם אתה זקוק לפונקציונליות של השהייה לדיסק (תרדמה), עדיין תצטרך להשתמש בקובץ החלפה או מחיצה מסורתיים. ודא שכל שטח החלפה שיש לך בהתקן אחסון קבוע מוצפן לכל הפחות כדי להפחית חלק מהאיומים הללו.

קושחה קניינית (עדכוני מיקרוקוד)

חלק מההפצות של לינוקס (כגון Linux-libre מבוססות או הפצות עשה זאת בעצמך) אינן מגיעות עם קנייני microcode עדכוני המתקן פרצות אבטחה קריטיות. Some notable examples of these vulnerabilities include Spectre, Meltdown, SSB, Foreshadow, MDS, SWAPGS, and other hardware vulnerabilities.

אנו ממליצים בחום להתקין עדכוני מיקרוקוד, מכיוון שהם מכילים תיקוני אבטחה חשובים עבור ה-CPU אשר לא ניתן להפחית באופן מלא בתוכנה בלבד. Fedora and openSUSE both apply microcode updates by default.

עדכונים

רוב ההפצות של לינוקס יתקינו עדכונים אוטומטית או יזכירו לך לעשות זאת. חשוב לשמור על מערכת ההפעלה שלך מעודכנת כדי שהתוכנה שלך תתוקן כאשר מתגלה פגיעות.

חלק מההפצות (במיוחד אלו המיועדות למשתמשים מתקדמים) הן עצמות יותר ומצפות ממך לעשות דברים בעצמך (למשל Arch או Debian). אלה ידרשו להפעיל את "מנהל החבילות" (apt, pacman, dnf וכו') באופן ידני על מנת לקבל עדכוני אבטחה חשובים.

בנוסף, הפצות מסוימות לא יוריד עדכוני קושחה באופן אוטומטי. For that, you will need to install fwupd.

Permission Controls

Desktop environments (DEs) that support the Wayland display protocol are more secure than those that only support X11. However, not all DEs take full advantage of Wayland's architectural security improvements.

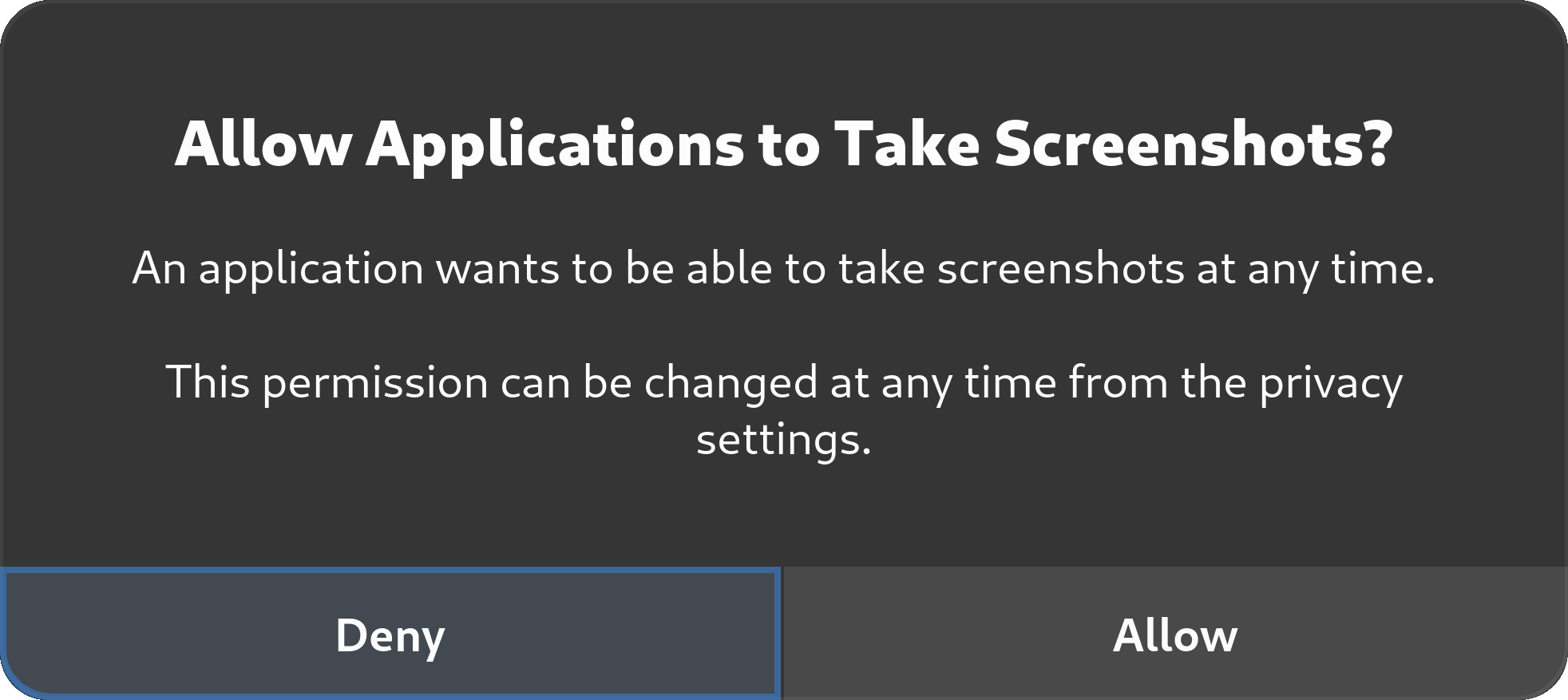

For example, GNOME has a notable edge in security compared to other DEs by implementing permission controls for third-party software that tries to capture your screen. That is, when a third-party application attempts to capture your screen, you are prompted for your permission to share your screen with the app.

Many alternatives don't provide these same permission controls yet,1 while some are waiting for Wayland to implement these controls upstream.2

תיקוני פרטיות

כתובת MAC אקראית

הפצות רבות של לינוקס לשולחן העבודה (Fedora, openSUSE וכו') מגיעות עם NetworkManager כדי להגדיר הגדרות Ethernet ו-Wi-Fi.

It is possible to randomize the MAC address when using NetworkManager. זה מספק קצת יותר פרטיות ברשתות Wi-Fi מכיוון שהוא מקשה על מעקב אחר מכשירים ספציפיים ברשת שאליה אתה מחובר. זה לא הופך אותך לאנונימי.

We recommend changing the setting to random instead of stable, as suggested in the article.

If you are using systemd-networkd, you will need to set MACAddressPolicy=random which will enable RFC 7844 (Anonymity Profiles for DHCP Clients).

כתובות MAC אקראית מועילה בעיקר עבור חיבורי Wi-Fi. עבור חיבורי אינטרנט, כתובת אקראית של ה-MAC שלך מספקת תועלת מועטה (אם בכלל), מכיוון שמנהל רשת יכול לזהות את המכשיר שלך באופן טריוויאלי באמצעים אחרים (כגון בדיקת היציאה אליה אתה מחובר במתג הרשת). הקצאה אקראית של כתובות Wi-Fi MAC תלויה בתמיכה מהקושחה של ה-Wi-Fi.

מזהים אחרים

ישנם מזהי מערכת נוספים שתרצו להיזהר מהם. עליך להקדיש לכך מחשבה כדי לראות אם הוא חל על מצב האיום שלך:

- שמות מארח: שם המארח של המערכת שלך משותף עם הרשתות שאליהן אתה מתחבר. עליך להימנע מלכלול מונחים מזהים כמו השם או מערכת ההפעלה שלך בשם המארח שלך, במקום להיצמד למונחים גנריים או מחרוזות אקראיות.

- שמות משתמש: באופן דומה, שם המשתמש שלך משמש במגוון דרכים במערכת שלך. שקול להשתמש במונחים גנריים כמו "משתמש" ולא בשמך האמיתי.

- Machine ID: During installation, a unique machine ID is generated and stored on your device. שקול להגדיר אותו למזהה גנרי.

ספירת מערכת

פרויקט Fedora סופר כמה מערכות ייחודיות ניגשים למראות שלו באמצעות countme משתנה במקום מזהה ייחודי. פדורה עושה זאת כדי לקבוע עומס והספקת שרתים טובים יותר עבור עדכונים במידת הצורך.

אפשרות זו כבויה כעת כברירת מחדל. אנו ממליצים להוסיף את countme=false ל-/etc/dnf/dnf.conf למקרה שהוא יופעל בעתיד. On systems that use rpm-ostree such as Silverblue, the countme option is disabled by masking the rpm-ostree-countme timer.

openSUSE also uses a unique ID to count systems, which can be disabled by emptying the /var/lib/zypp/AnonymousUniqueId file.

-

KDE currently has an open proposal to add controls for screen captures: https://invent.kde.org/plasma/xdg-desktop-portal-kde/-/issues/7 ↩

-

Sway is waiting to add specific security controls until they "know how security as a whole is going to play out" in Wayland: https://github.com/swaywm/sway/issues/5118#issuecomment-600054496 ↩

You're viewing the English copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out! Visit Crowdin

You're viewing the English copy of Privacy Guides, translated by our fantastic language team on Crowdin. If you notice an error, or see any untranslated sections on this page, please consider helping out!